In questo doc prima utilizzeremo il tool per instaurare una connessione HTTP tramite un host remoto utilizzando l’icmp come protocollo di comunicazione. Successivamente proveremo prima a fare il detect con l’IPS Tippingpoint verificando che passa tranquillamente attraverso il firewall ma viene riconosciuta dall’IPS, poi il blocco di tale applicazione tramite l’IPS.

Sulla macchina che confideremo come server lanceremo l’applicazione mettendo in ascolto sulla scheda di rete (necessario winpcap)

SERVER - start server:

Info: Use the -c option (enable WinPcap on the given device) else the proxy will NOT work

For Windows use the -h option (ptunnel.exe -h) to view all Windows WinPcap Devices.

Sulla quello che sarà il client dietro il firewall (ossia quello non autorizzato a uscire in http ma solo col ping) facciamo partire l’applicazione specificando l’ip del server, la porta locale su cui sta in ascolto il client e l’indirizzo e porta target che vorremmo raggiungere tramite il nostro server

CLIENT - start ptunnel client with root privilege:

In un altra finestra possiamo usare un telnet per collegarci a un sito web e verificare che riusciamo a navigare tramite l’host remoto

Microsoft Telnet> set localecho

Microsoft Telnet> open localhost 80

[invio]

GET http://www.whatismyip.com/automation/n09230945.asp HTTP/1.0

2 volte [invio]

Ricontrollando nella finestra da cui abbiamo lanciato il nostro client vediamo che il tool ha cominciato a inoltrare pacchetti

E anche sul server si vedono i dettagli dello scambio di pacchetti ICMP

Proviamo ora a bloccare questo tipo di applicativo tramite IPS, andando nei protection profiles e cercando come filtro tunnel e come protocollo icmp

A questo punto rilanciamo client e server e proviamo col nostro telnet Il telnet non risponde

Sul client vediamo la perdita della connessione

E anche sul server

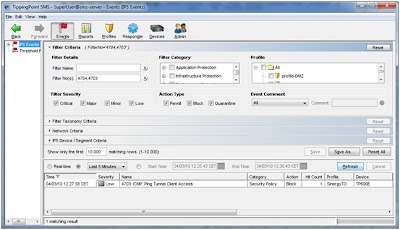

Nella console dell’IPS vediamo il traffico riguardante il tunnel ICMP bloccato

Nessun commento:

Posta un commento